What's new arround internet

| Src | Date (GMT) | Titre | Description | Tags | Stories | Notes |

| 2024-03-06 14:28:56 | 94 % des responsables informatiques s\'appuient sur un stockage immuable pour protéger leur organisation contre la hausse des attaques ransomwares (lien direct) | 94 % des responsables informatiques s'appuient sur un stockage immuable pour protéger leur organisation contre la hausse des attaques ransomwares Davantage d'organisations et d'entreprises devraient envisager une véritable immutabilité de leurs données dans le cadre de leur stratégie de cybersécurité. - Investigations | General Information Studies | ★★★ | ||

| 2024-03-04 10:33:53 | Des femmes exceptionnelles reconnues pour contribution à la cyber industrie dans la plupart des femmes inspirantes dans les cyber-prix 2024 Exceptional Women Recognised for Contribution to Cyber Industry at Most Inspiring Women in Cyber Awards 2024 (lien direct) |

Les 20 gagnants des femmes les plus inspirantes des Cyber Awards ont été annoncés lors d'une cérémonie qui s'est tenue à la prestigieuse tour BT à Londres le 27 février 2024. Les prix ont célébré les réalisations des femmes travaillant en cybersécurité dans le monde entier & # 8211;Que ce soit la reconnaissance des réalisations personnelles, les efforts pour fermer la fracture entre les sexes dans le [& # 8230;]

le post Femmes exceptionnelles reconnues pour contribution à la cyber-industrie dans la plupart des femmes inspirantes dans les cyber-prix 2024 est apparu pour la première fois sur Guru de sécurité .

The 20 winners of the Most Inspiring Women in Cyber Awards were announced at a ceremony held at the prestigious BT Tower in London on the 27th February 2024. The awards celebrated the achievements of women working in cybersecurity around the globe – whether recognising personal achievements, efforts to close the gender divide in the […] The post Exceptional Women Recognised for Contribution to Cyber Industry at Most Inspiring Women in Cyber Awards 2024 first appeared on IT Security Guru. |

General Information | ★★★ | ||

| 2024-03-02 14:00:00 | Le danger de la vie privée se cache dans les notifications push The Privacy Danger Lurking in Push Notifications (lien direct) |

Plus: Apple met en garde contre les applications de téléchargement de côté, un tribunal ordonne au groupe NSO pour remettre le code de son logiciel espion de Pegasus, et une enquête trouve que les cames de sécurité largement disponibles sont très peu sûres.

Plus: Apple warns about sideloading apps, a court orders NSO group to turn over the code of its Pegasus spyware, and an investigation finds widely available security cams are wildly insecure. |

General Information Mobile | ★★★ | ||

| 2024-02-29 23:00:00 | Hervé Schauer, HS2 : C\'est le RSSI qui fera que les métiers, les informaticiens, la DSI, la direction, prendront en compte la cyber (lien direct) | Hervé Schauer, HS2 : C'est le RSSI qui fera que les métiers, les informaticiens, la DSI, la direction, prendront en compte la cyber. Cette année HS2 proposera lors du Forum INCYBER 2024 les formations issues de son partenariat avec l'ISACA, et mettra en avant les préparations aux certifications CISM (certification généraliste) et CRISK. (gestion de risques). - FORMATIONS HS2 / formation_home, INCYBER 2024 | General Information | ★★ | ||

| 2024-02-29 12:00:19 | Comment la «frontière» est devenue le slogan de l'IA incontrôlé How the “Frontier” Became the Slogan of Uncontrolled AI (lien direct) |

L'intelligence artificielle (IA) a été présentée comme la prochaine frontière de l'humanité: l'étendue nouvellement disponible dont l'exploration stimulera la prochaine ère de croissance, de richesse et d'épanouissement humain.C'est une métaphore effrayante.Tout au long de l'histoire américaine, la motivation de l'expansion et le concept même de terrain à gagner & # 8212; Gabs de terrains, rushs d'or, nouvelles frontières & # 8212; ont fourni une structure d'autorisation pour l'impérialisme et l'exploitation.Cela pourrait facilement être vrai pour l'IA.

Ce n'est pas la première fois que le concept d'une frontière a été utilisé comme métaphore pour l'IA ou la technologie en général.Dès 2018, les puissants modèles de fondation alimentant des applications de pointe comme les chatbots ...

Artificial intelligence (AI) has been billed as the next frontier of humanity: the newly available expanse whose exploration will drive the next era of growth, wealth, and human flourishing. It’s a scary metaphor. Throughout American history, the drive for expansion and the very concept of terrain up for grabs—land grabs, gold rushes, new frontiers—have provided a permission structure for imperialism and exploitation. This could easily hold true for AI. This isn’t the first time the concept of a frontier has been used as a metaphor for AI, or technology in general. As early as 2018, the powerful foundation models powering cutting-edge applications like chatbots ... |

General Information | ★★★ | ||

| 2024-02-28 15:13:32 | Le ministère irlandais des Affaires étrangères dit \\ 'aucune preuve \\' de cyber violation à la suite de la réclamation d'extorsion Irish foreign affairs ministry says \\'no evidence\\' of cyber breach following extortion claim (lien direct) |

Le Département des affaires étrangères de l'Irlande (DFA) a déclaré qu'il n'y avait actuellement «aucune preuve de violation» de ses systèmes informatiques à la suite d'une réclamation par un nouveau groupe de cyber normelles qu'il avait volé des données et était prêt à le vendre.Le nouveau groupe, s'appelant Mogilevich, a répertorié le DFA mardi, prétendant offrir 7 Go de

Le Département des affaires étrangères de l'Irlande (DFA) a déclaré qu'il n'y avait actuellement «aucune preuve de violation» de ses systèmes informatiques à la suite d'une réclamation par un nouveau groupe de cyber normelles qu'il avait volé des données et était prêt à le vendre.Le nouveau groupe, s'appelant Mogilevich, a répertorié le DFA mardi, prétendant offrir 7 Go de

Ireland\'s Department of Foreign Affairs (DFA) said there was currently “no evidence of any breach” of its IT systems following a claim by a new cyber extortion group that it had stolen data and was prepared to sell it. The new group, calling itself Mogilevich, listed the DFA on Tuesday, claiming to offer 7GB of

Ireland\'s Department of Foreign Affairs (DFA) said there was currently “no evidence of any breach” of its IT systems following a claim by a new cyber extortion group that it had stolen data and was prepared to sell it. The new group, calling itself Mogilevich, listed the DFA on Tuesday, claiming to offer 7GB of |

General Information | ★★ | ||

| 2024-02-26 10:30:00 | 10 choses à éviter de publier sur les réseaux sociaux & # 8211;et pourquoi 10 things to avoid posting on social media – and why (lien direct) |

Vous prenez souvent sur les réseaux sociaux pour diffuser les détails de votre vie?Voici pourquoi cette habitude peut mettre en danger votre vie privée et votre sécurité.

Do you often take to social media to broadcast details from your life? Here\'s why this habit may put your privacy and security at risk. |

General Information | ★★ | ||

| 2024-02-22 21:07:18 | Les assureurs utilisent des données de réclamation pour recommander des technologies de cybersécurité Insurers Use Claims Data to Recommend Cybersecurity Technologies (lien direct) |

Les détenteurs de politiques utilisant certaines technologies - tels que les services de détection et de réponse (MDR) gérés (MDR), Google Workspace et les passerelles de sécurité par e-mail - obtiennent des remises premium des cyber-assureurs.

Policy holders using certain technologies - such as managed detection and response (MDR) services, Google Workspace, and email security gateways - gain premium discounts from cyber insurers. |

General Information | ★★ | ||

| 2024-02-21 16:04:35 | Sentinelone & Reg;Nommé sur la liste de sécurité de la sécurité 100 de CRN \\ pour la septième année consécutive SentinelOne® named to CRN\\'s 2024 Security 100 List for seventh straight year (lien direct) |

Sentinelone & Reg;Nommé sur la liste de sécurité de la sécurité 100 de CRN \\ pour la septième année consécutive

Société reconnue pour un fort engagement à canaliser dans la fourniture de technologies avancées afin de protéger les entreprises contre les cyber-menaces

-

nouvelles commerciales

SentinelOne® named to CRN\'s 2024 Security 100 List for seventh straight year Company recognised for strong commitment to channel in delivering advanced technology to protect businesses from cyber threats - Business News |

General Information | ★★★ | ||

| 2024-02-21 13:17:10 | Nokia annonce l'assistant Genai intégré au dôme de cybersécurité Netguard pour renforcer la protection du réseau Nokia announces GenAI assistant integrated with NetGuard Cybersecurity Dome to strengthen network protection (lien direct) |

Nokia annonce l'assistant Genai intégré au Dome de cybersécurité NetGuard pour renforcer la protection du réseau # MWC24

• Nokia Netguard Cybersecurity Dome intégré à l'assistant Genai centré sur les télécommunications aide les clients à détecter et à éliminer plus rapidement les cyber-menaces.

• Le nouvel assistant Genai axé sur les télécommunications est basé sur le service Microsoft Azure Openai avec les télécommunications et la formation de sécurité critique de la mission.

-

revues de produits

Nokia announces GenAI assistant integrated with NetGuard Cybersecurity Dome to strengthen network protection #MWC24 • Nokia NetGuard Cybersecurity Dome integrated with telco-centric GenAI assistant helps customers more quickly detect and eliminate cyber threats. • New telco focused GenAI assistant is based on Microsoft Azure OpenAI Service with telecommunications and mission critical security training. - Product Reviews |

General Information Conference | ★★ | ||

| 2024-02-21 12:08:56 | Détails d'une arnaque de téléphone Details of a Phone Scam (lien direct) |

À la première personne compte de quelqu'un qui est tombé pour une arnaque, cela a commencé comme un faux représentant du service Amazon et s'est terminé avec un faux agent de la CIA, et a perdu 50 000 $ en espèces.Et ce n'est pas une personne naïve ou stupide.

Les détails sont fascinants.Et si vous pensez que cela ne pourrait pas vous arriver, détrompez-vous.Compte tenu du bon ensemble de circonstances, il peut.

Il est arrivé à doctorant Cory .

First-person account of someone who fell for a scam, that started as a fake Amazon service rep and ended with a fake CIA agent, and lost $50,000 cash. And this is not a naive or stupid person. The details are fascinating. And if you think it couldn’t happen to you, think again. Given the right set of circumstances, it can. It happened to Cory Doctorow. |

General Information | ★★★ | ||

| 2024-02-21 10:45:31 | La perspective d'un praticien de DevOps: Garder les systèmes à jour A Practitioner\\'s Perspective of DevOps: Keeping Systems Updated (lien direct) |

Les trois piliers de DevOps sont une sécurité continue, en maintenant les systèmes à jour et les audits de conformité réguliers.Ce message se concentre sur la seconde, en maintenant les systèmes à jour.Pour ceux qui sont nouveaux à DevOps et la sécurité, gardez à l'esprit que la culture et les processus seront radicalement différents du développement de logiciels traditionnels, avec plus d'intégration entre les équipes afin que la sécurité soit pratiquée de manière plus proactive.

The three pillars of DevOps are continuous security, keeping systems updated, and regular compliance audits. This post focuses on the second, keeping systems updated. For those new to DevOps and security, keep in mind that the culture and processes will be drastically different from traditional software development, with more integration across teams so that security is practiced in a more proactive manner. |

General Information | ★★ | ||

| 2024-02-21 00:59:06 | L'autorité monétaire de Singapour \\ conseille aux banques de se protéger contre le décryptage quantique Singapore\\'s monetary authority advises banks to get busy protecting against quantum decryption (lien direct) |

pas de temps comme le présent, dit la banque centrale L'autorité monétaire de Singapour (MAS) a indiqué lundi que les institutions financières doivent rester suffisamment agiles pour adopter la cryptographie post-quantal (PQC) et la clé quantiqueTechnologie de distribution (QKD), sans impact significative dans le cadre des mesures de cybersécurité.…

No time like the present, says central bank The Monetary Authority of Singapore (MAS) advised on Monday that financial institutions need to stay agile enough to adopt post-quantum cryptography (PQC) and quantum key distribution (QKD) technology, without significantly impacting systems as part of cyber security measures.… |

General Information | ★★ | ||

| 2024-02-20 09:47:00 | Lockbit verrouillé: Cyber Community réagit LockBit locked out: Cyber community reacts (lien direct) |

pas de temps comme le présent, dit la banque centrale L'autorité monétaire de Singapour (MAS) a indiqué lundi que les institutions financières doivent rester suffisamment agiles pour adopter la cryptographie post-quantal (PQC) et la clé quantiqueTechnologie de distribution (QKD), sans impact significative dans le cadre des mesures de cybersécurité.…

No time like the present, says central bank The Monetary Authority of Singapore (MAS) advised on Monday that financial institutions need to stay agile enough to adopt post-quantum cryptography (PQC) and quantum key distribution (QKD) technology, without significantly impacting systems as part of cyber security measures.… |

General Information | ★★ | ||

| 2024-02-13 09:05:19 | La valorisation de NVIDIA atteint celles de Google et d\'Amazon (lien direct) | La valeur de marché de NVIDIA a dépassé, ce 11 février, celles de Google et d'Amazon. Retour sur les pics de croissance que l'action a connus sous la " vague GenAI ". | General Information | ★★ | ||

| 2024-02-13 08:00:00 | Hack – La police conçue pour le code source (lien direct) | Récemment présentée, la police de caractères "Luciole" améliore la lisibilité pour les malvoyants. Découvrez aussi "Hack", une police open source créée pour les développeurs, offrant de la clarté pour coder la nuit, supportant toutes langues et glyphes, y compris le cyrillique et le grec. Avec son design et ses caractéristiques typographiques, elle rend la lecture de code plus confortable. Disponible au téléchargement et à l'essai en ligne. | Hack General Information | ★★ | ||

| 2024-02-06 22:17:21 | En quoi les tests API automatisés diffèrent-ils des tests API manuels: dévoiler les avantages How Does Automated API Testing Differ from Manual API Testing: Unveiling the Advantages (lien direct) |

> Par uzair amir

Plonger dans les tests API automatisés et manuels pour la livraison efficace des logiciels.Voyez comment l'automatisation vide la validation lors de la manuelle & # 8230;

Ceci est un article de HackRead.com Lire la publication originale: En quoi les tests API automatisés diffèrent-ils des tests API manuels: dévoiler les avantages

>By Uzair Amir Delve into automated versus manual API testing for efficient software delivery. See how automation speeds validation while manual… This is a post from HackRead.com Read the original post: How Does Automated API Testing Differ from Manual API Testing: Unveiling the Advantages |

General Information | ★★★ | ||

| 2024-02-05 16:42:00 | Pratiques de sécurité combinées modifiant le jeu pour la gestion des risques Combined Security Practices Changing the Game for Risk Management (lien direct) |

Un défi important au sein de la cybersécurité à l'heure actuelle est qu'il existe de nombreuses plateformes de gestion des risques disponibles sur le marché, mais que certains traitent des cyber-risques de très bonne manière.La majorité criera des alertes auprès du client au fur et à mesure qu'ils deviendront apparents et provoqueront un grand stress dans le processus.Le problème étant qu'en utilisant une approche réactive plutôt qu'une approche proactive, de nombreux risques

A significant challenge within cyber security at present is that there are a lot of risk management platforms available in the market, but only some deal with cyber risks in a very good way. The majority will shout alerts at the customer as and when they become apparent and cause great stress in the process. The issue being that by using a reactive, rather than proactive approach, many risks |

General Information | ★★ | ||

| 2024-01-30 13:15:15 | Windows 3.11 Troundles On As Job Site plaide pour \\ 'Driver Mises à jour \\' sur les trains allemands Windows 3.11 trundles on as job site pleads for \\'driver updates\\' on German trains (lien direct) |

Vous vous souvenez que Windows et DOS parlent à un réseau?Vous pouvez retourner dans le futur avec cette affectation si vous envisagez de forcer une IA à rédiger une annonce pour un administrateur d'un système d'exploitation obsolète, il semble que quelqu'un vous ait battu avec unvacance pour un technicien Windows 3.11…

Remember making Windows and DOS talk to a network? You could go back to the future with this assignment If you were thinking about forcing an AI to write a job ad for an administrator of an obsolete operating system, it looks like somebody has beaten you to it with a vacancy for a Windows 3.11 techie.… |

General Information | ★★★ | ||

| 2024-01-02 16:00:00 | La planification du CISO pour 2024 peut lutter en ce qui concerne l'IA CISO Planning for 2024 May Struggle When It Comes to AI (lien direct) |

L'intelligence artificielle (IA) évolue constamment.Comment les dirigeants de la sécurité peuvent-ils planifier quelque chose d'aussi imprévisible?

Artificial intelligence (AI) is constantly evolving. How can security executives plan for something so unpredictable? |

General Information | ★★★ | ||

| 2023-12-28 00:45:01 | Qu'est-ce que Vishing?Les escroqueries de phishing vocal pour éviter What is Vishing? Voice Phishing Scams to Avoid (lien direct) |

>  Qu'est-ce que Vishing?Vishing est une arnaque de téléphone.Dans une attaque Vishing, un escroc se proie à l'erreur humaine en téléphonant à leurs victimes et en essayant de les amener à exposer leurs informations personnelles, leur argent ou les deux.Le mot «vish» vient de la «voix» et du «phishing», ce qui suggère qu'un fraudeur pendait un crochet ou un leurre [& # 8230;]

Qu'est-ce que Vishing?Vishing est une arnaque de téléphone.Dans une attaque Vishing, un escroc se proie à l'erreur humaine en téléphonant à leurs victimes et en essayant de les amener à exposer leurs informations personnelles, leur argent ou les deux.Le mot «vish» vient de la «voix» et du «phishing», ce qui suggère qu'un fraudeur pendait un crochet ou un leurre [& # 8230;]

>  What is vishing? Vishing is a phone scam. In a vishing attack, a scammer preys on human error by phoning their victims and attempting to get them to expose their personal information, money or both. The word “vishing” comes from “voice” and “phishing,” which suggests that a fraudster is dangling a hook or a lure […]

What is vishing? Vishing is a phone scam. In a vishing attack, a scammer preys on human error by phoning their victims and attempting to get them to expose their personal information, money or both. The word “vishing” comes from “voice” and “phishing,” which suggests that a fraudster is dangling a hook or a lure […]

|

Threat General Information | ★★★ | ||

| 2023-12-26 19:30:56 | La menace de l'IA: comment les élections d'Amérique en 2024 pourraient être compromises The AI Threat: How America\\'s 2024 Election Could Be Compromised (lien direct) |

|

Threat General Information | ★★★ | ||

| 2023-12-26 14:00:00 | L'Europe voit plus de hacktivisme, d'échos du RGPD et de nouvelles lois de sécurité pour 2024 Europe Sees More Hacktivism, GDPR Echoes, and New Security Laws Ahead for 2024 (lien direct) |

Les motivations politiques et économiques empêchent les hackers de l'État-nation et indépendants, tandis que l'Union européenne s'efforce de garder ses membres en sécurité et préparés.

Political and economic motivations impel nation-state and independent hackers, while the European Union strives to keep its members secure and prepared. |

General Information | ★★★ | ||

| 2023-12-26 11:00:00 | Ai conversationnel vs Ai génératif: quelle est la différence? Conversational AI vs. generative AI: What\\'s the difference? (lien direct) |

The content of this post is solely the responsibility of the author. AT&T does not adopt or endorse any of the views, positions, or information provided by the author in this article. In the intricate world of artificial intelligence, it\'s essential to distinguish between the different AI technologies at our disposal. Two key domains that often lead to confusion are conversational AI and generative AI. Though their names might sound related, they are fundamentally different in their applications and underlying mechanisms. Let\'s dive into the realm of AI to elucidate the distinctions between these two intriguing domains. Exploring generative AI Definition and key characteristics: generative AI is all about creativity and content generation. It differs significantly from Conversational AI in that it is primarily focused on creating new, original content. The hallmark of generative AI is its ability to generate content autonomously by learning patterns from extensive datasets. Whether it\'s crafting textual content, synthesizing images, composing music, even creating entire apps, generative AI thrives in producing innovative material without direct human input. This technology operates on intricate deep learning architectures, often employing advanced techniques like generative adversarial networks (GANs) and autoregressive models to create content independently, showcasing its creative potential. Applications: generative AI finds its niche in a broad spectrum of creative endeavours. From art and design to data synthesis and content generation, its applications are diverse and ever-expanding. For instance, AI algorithms can produce unique artworks, deepfake videos, or even generate entire articles, demonstrating a wide range of creative possibilities. It\'s a boon for artists, designers, and content creators looking to harness the power of AI to augment their work or generate new, innovative content, enabling humans to explore new frontiers of creativity and content generation, making it an exciting domain within the AI landscape. Understanding conversational AI Definition and core features: conversational AI is a technology tailored for human-like interactions, aiming to facilitate conversations with users. It relies heavily on natural language processing (NLP) and dialogue systems. These systems excel at interpreting human language and responding appropriately. When you engage with chatbots, virtual assistants, or even customer service chat interfaces, you are essentially interacting with conversational AI. The magic behind conversational AI often revolves around predefined responses, rule-based algorithms, and occasionally, machine learning models to understand and generate contextually relevant replies. Applications: conversational AI primarily finds its applications in customer support, virtual assistants, and communication platforms. Its primary mission is to mimic human conversation, providing users with a seamless and efficient communication experience. For example, customer support chatbots can answer inquiries, guide users, and handle common issues, all while emulating a human-like interaction. This makes conversational AI indispensable in various industries where human interaction plays a crucial role. Key differences between conversational and generative AI Data input and output: The primary divergence between these two domains lies in data input and output. Conversational AI focuses on understanding and responding to human input, aiming to provide interactive dialogue. Generative AI, convers | Threat General Information | ★★★ | ||

| 2023-12-22 17:18:20 | Comment vous supprimer d'Internet How to Delete Yourself from the Internet (lien direct) |

>  Bien que vous ne puissiez pas supprimer entièrement vos informations personnelles d'Internet, vous pouvez prendre des mesures solides pour les supprimer de ...

Bien que vous ne puissiez pas supprimer entièrement vos informations personnelles d'Internet, vous pouvez prendre des mesures solides pour les supprimer de ...

>  While you can\'t delete your personal info from the internet entirely, you can take strong steps to remove it from...

While you can\'t delete your personal info from the internet entirely, you can take strong steps to remove it from...

|

General Information | ★★★ | ||

| 2023-12-22 16:00:00 | Douze étapes pour la cyber-résilience Twelve Steps to Cyber Resiliency (lien direct) |

Obtenez une douzaine de mesures clés que chaque organisation devrait adopter pour améliorer leur résilience de cybersécurité.Apprendre encore plus.

Get a dozen key measures every organization should adopt to enhance their cybersecurity resiliency. Learn more. |

General Information | ★★★ | ||

| 2023-11-09 15:09:07 | Liste de contrôle 351: 2FA, ADN, hacks lourds et élimination Checklist 351: 2FA, DNA, Heavy Hacks, and Knock-Offs (lien direct) |

> Les faux produits Apple d'une valeur de 400 000 $ saisis en Californie, Apple met en garde contre les tentatives de piratage parrainées par l'État et les sociétés de généalogie obligent l'authentification à deux facteurs après une infraction au 23 et une infraction.

>Fake Apple products worth $400,000 seized in California, Apple warns of state-sponsored hacking attempts, and genealogy companies mandate two-factor authentication after 23andMe breach. |

General Information | ★★★ | ||

| 2023-11-09 15:00:00 | Il y a une seule façon de résoudre l'écart des compétences en cybersécurité There\\'s Only One Way to Solve the Cybersecurity Skills Gap (lien direct) |

L'écart de compétences en cybersécurité rend les entreprises plus vulnérables, mais elle n'a pas été corrigée par les recrues à haut potentiel de réduction.

The cybersecurity skills gap is making businesses more vulnerable, but it won\'t be fixed by upskilling high-potential recruits alone. |

General Information | ★★ | ||

| 2023-11-09 08:00:26 | Groupes d'Asie Asie modernes \\ 'Tactiques, techniques et procédures (TTPS) Modern Asian APT groups\\' tactics, techniques and procedures (TTPs) (lien direct) |

Les groupes APT asiatiques ciblent diverses organisations d'une multitude de régions et d'industries.Nous avons créé ce rapport pour fournir à la communauté de la cybersécurité les données de renseignement les mieux préparées pour contrer efficacement les groupes APT asiatiques.

Asian APT groups target various organizations from a multitude of regions and industries. We created this report to provide the cybersecurity community with the best-prepared intelligence data to effectively counteract Asian APT groups. |

Threat General Information | ★★★ | ||

| 2023-11-06 22:15:00 | Le géant hypothécaire M. Cooper utilisant des options de paiement alternatives après la cyberattaque Mortgage giant Mr. Cooper using alternative payment options after cyberattack (lien direct) |

Le géant hypothécaire basé au Texas, M. Cooper, offre aux clients d'autres façons de rembourser les prêts après une cyberattaque le 31 octobre. Dans des instructions mises à jour lundi, la société a fourni aux clients plusieurs façons différentes de faire des paiements, y compris par téléphone, service de messagerie,Western Union et Moneygram.Il existe également une option de paiement Web unique.Le

Le géant hypothécaire basé au Texas, M. Cooper, offre aux clients d'autres façons de rembourser les prêts après une cyberattaque le 31 octobre. Dans des instructions mises à jour lundi, la société a fourni aux clients plusieurs façons différentes de faire des paiements, y compris par téléphone, service de messagerie,Western Union et Moneygram.Il existe également une option de paiement Web unique.Le

Texas-based mortgage giant Mr. Cooper is offering customers alternate ways of paying off loans after a cyberattack on October 31. In updated instructions on Monday, the company provided customers with several different ways they can make payments, including by phone, mail service, Western Union and MoneyGram. There is also a one-time web payment option. The

Texas-based mortgage giant Mr. Cooper is offering customers alternate ways of paying off loans after a cyberattack on October 31. In updated instructions on Monday, the company provided customers with several different ways they can make payments, including by phone, mail service, Western Union and MoneyGram. There is also a one-time web payment option. The |

General Information | ★★★ | ||

| 2023-11-06 13:02:22 | MongoDB et AWS collaborent pour optimiser les suggestions Amazon CodeWhisperer (lien direct) | MongoDB et AWS collaborent pour optimiser les suggestions Amazon CodeWhisperer pour les développeurs qui travaillent sur MongoDB Amazon CodeWhisperer permet désormais aux développeurs d'accélérer le développement et la modernisation de leurs applications sur MongoDB grâce à un compagnon de code IA. Cascadeo, gravity9 et Redapt utilisent déjà Amazon CodeWhisperer sur MongoDB - Produits | General Information | ★★★ | ||

| 2023-11-06 12:57:37 | Violation informatique japonaise, enchères CPanel, fuite de données LinkedIn Japanese IT Breach, CPanel Auctions, LinkedIn Data Leak (lien direct) |

> L'équipe Web Socradar Dark a méticuleusement documenté une série de transactions inquiétantes dans le ...

>The SOCRadar Dark Web Team has meticulously documented a series of disturbing transactions within the... |

General Information | ★★★ | ||

| 2023-11-06 11:50:03 | Palo Alto \\'s 625 millions de dollars audacieux dans l'arène technologique israélienne Palo Alto\\'s $625 million Bold Move in the Israeli Tech Arena (lien direct) |

Les réseaux Palo Alto deviennent-ils le ping-purement des cyber-échecs?Permettez-moi de vous peindre une image: il est comme Palo Alto Networks assis à un [Plus ...]

Is Palo Alto Networks becoming the kingpin of cyber chess? Let me paint you a picture: It’s like Palo Alto Networks is sitting at a [more...] |

General Information Guideline | ★★★ | ||

| 2023-11-06 08:00:00 | Karektar – Pour créer facilement votre propre police de qualité (lien direct) | Les typographes, souvent incompris, s'adonnent avec passion à la création de nouvelles polices, malgré les défis comme le mépris social envers certaines tendances comme Comic Sans MS. Le site Karektar permet aux aspirants typographes de concevoir leurs propres polices, comme Korben qui a créé Tagada, une police destinée à moderniser les ordonnances médicales numériques. | General Information | ★★ | ||

| 2023-11-06 00:00:00 | Protection de menace nul zéro pour votre réseau Zero Day Threat Protection for Your Network (lien direct) |

Explorez le monde des menaces de zéro journée et accevez de précieux informations sur l'importance de la détection et de l'assainissement proactives.

Explore the world of zero day threats and gain valuable insight into the importance of proactive detection and remediation. |

Threat General Information | ★★ | ||

| 2023-10-20 08:38:19 | Les autorités américaines font désormais partie des plus grands détenteurs de bitcoins (lien direct) | Grâce à plusieurs saisies d'actifs liées au piratage de Bitfinex et à la plateforme Silk Road, les autorités fédérales des États-Unis détiennent désormais environ 200 000 bitcoins.... | General Information | ★★★ | ||

| 2023-10-19 14:47:36 | Traçage sur Telegram (lien direct) | [Info ZATAZ] - L'application sécurisée Telegram annonce mettre en place un système de traçage dans son messager par numéro de téléphone.... | General Information | ★★★ | ||

| 2023-10-19 14:00:00 | Le trifecta de la confidentialité des données des consommateurs: éducation, plaidoyer et responsabilité The Trifecta of Consumer Data Privacy: Education, Advocacy & Accountability (lien direct) |

Il est temps de construire une culture de la vie privée, celle que les entreprises soutiennent.

It\'s time to build a culture of privacy, one that businesses uphold. |

General Information | ★★★ | ||

| 2023-10-19 13:30:00 | Patch maintenant: les apts continuent de frotter le bug de Winrar Patch Now: APTs Continue to Pummel WinRAR Bug (lien direct) |

Les acteurs de cyberespionnage parrainés par l'État de Russie et de Chine continuent de cibler les utilisateurs de Winrar avec divers volets d'informations et malware de porte dérobée, car un décalage de correction afflige l'empreinte du logiciel.

State-sponsored cyberespionage actors from Russia and China continue to target WinRAR users with various info-stealing and backdoor malware, as a patching lag plagues the software\'s footprint. |

Threat General Information | ★★★ | ||

| 2023-10-19 09:30:00 | Renforcer le maillon le plus faible: les 3 meilleurs sujets de sensibilisation à la sécurité pour vos employés Strengthening the weakest link: top 3 security awareness topics for your employees (lien direct) |

La connaissance est une arme puissante qui peut permettre à vos employés de devenir la première ligne de défense contre les menaces

Knowledge is a powerful weapon that can empower your employees to become the first line of defense against threats |

General Information | ★★★ | ||

| 2023-10-19 08:04:38 | Mois de la sensibilisation à la cybersécurité : le cas de MrBeast vu par Tenable (lien direct) | Dans le cadre du mois de sensibilisation à la cybersécurité qui a lieu chaque octobre et face aux nombreuses usurpations sur les réseaux sociaux, Satnam Narang, senior staff research engineer chez Tenable, s'est penché sur un exemple parlant : le cas du Youtuber Mr Beast. - Points de Vue | General Information | Uber | ★★ | |

| 2023-10-19 07:00:00 | Seal – L\'outil ultime pour télécharger vidéos et audios sur Android (lien direct) | Salut à tous ! Aujourd'hui, je vous présente Seal, un téléchargeur vidéo/audio tout-en-un pour Android. Il permet de télécharger du contenu de différentes plateformes, d'organiser vos fichiers avec des métadonnées, et d'ajouter des sous-titres. Il est également possible de télécharger des listes de lecture entières. Seal est gratuit, open-source et disponible sur GitHub et F-Droid. | Tool General Information | ★★ | ||

| 2023-10-18 16:16:00 | La guerre des épées de fer & # 8211;Cyber perspectives des 10 premiers jours de la guerre en Israël The Iron Swords War – Cyber Perspectives from the First 10 Days of the War in Israel (lien direct) |

> Faits saillants: une cyber-activité accrue: divers groupes hacktivistes, s'alignant sur différents intérêts géopolitiques, ont intensifié leurs cyber opérations visant à influencer les récits et à perturber les entités en ligne associées à Israël.Régisse des attaques: les recherches sur les points de contrôle ont noté une augmentation de 18% des cyberattaques ciblant Israël récemment.Plus précisément, il y a une augmentation marquée des attaques contre le gouvernement / secteur militaire & # 8211;Une augmentation de 52% par rapport aux semaines précédant le 7 octobre. Diverses cyber-menaces: les cybermenaces sont multiformes, allant des attaques de déni de service distribuées (DDOS) par des groupes hacktivistes pour pirater et divulguer des activités contre les sites Web israéliens.Préoccupations et joueurs émergents: le [& # 8230;]

>Highlights: Increased Cyber Activity: Various hacktivist groups, aligning with different geopolitical interests, have intensified their cyber operations aiming to influence the narratives and disrupt online entities associated with Israel. Rise in attacks: Check Point Research noted an 18% rise in cyberattacks targeting Israel recently. Specifically, there’s a marked increase in attacks on the government/military sector – a 52% surge compared to the weeks leading up to October 7. Diverse Cyber Threats: The cyber threats are multifaceted, ranging from Distributed Denial of Service (DDoS) attacks by hacktivist groups to hack and leak activities against Israeli websites. Emerging Concerns and Players: The […] |

Hack General Information | ★★ | ||

| 2023-10-18 15:21:30 | La sécurité du sel nomme les anciens combattants de l'industrie comme CMO et CRO Salt Security Appoints Industry Veterans as CMO and CRO (lien direct) |

Salt Security annoncera la nomination de Matt Quarles et de Michael Callahan en tant que directeur des revenus (CRO) et directeur du marketing (CMO) pour accélérer la croissance et élargir l'écart entre le sel et ses concurrents.

-

nouvelles commerciales

Salt Security will announce the appointment of Matt Quarles and Michael Callahan have as Chief Revenue Officer (CRO) and Chief Marketing Officer (CMO) to accelerate growth and widen the gap between Salt and its competitors. - Business News |

General Information | ★ | ||

| 2023-10-18 13:00:00 | Qu'est-ce que le code propre? What is Clean Code? (lien direct) |

Si vous nous avez suivis pendant un certain temps, vous avez probablement remarqué que nous avons changé notre façon de décrire ce que nous faisons.On dirait que au cours des deux dernières années, nous avons finalement réussi à nous contenter de ce que nous recherchions depuis le début: Clean Code.Mais quel est le code propre et qu'est-ce qu'il englobe?

If you\'ve followed us for a while, you most likely noticed that we changed the way we describe what we do. It feels like in the last couple of years, we finally managed to settle on what we had been looking for from the beginning: Clean Code. But what is Clean Code, and what does it encompass? |

General Information | ★★★ | ||

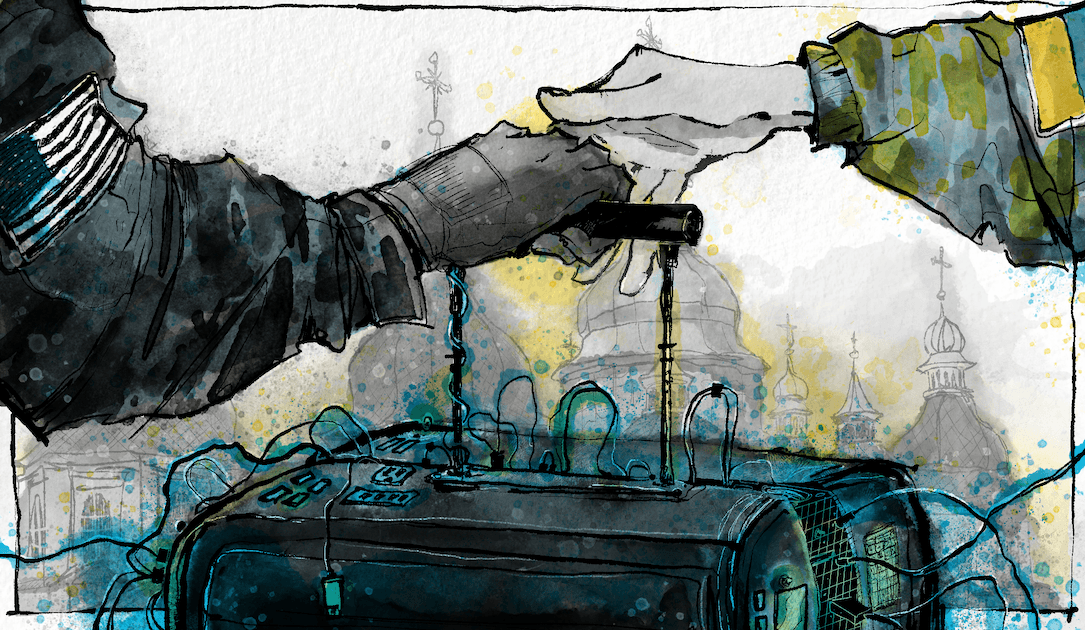

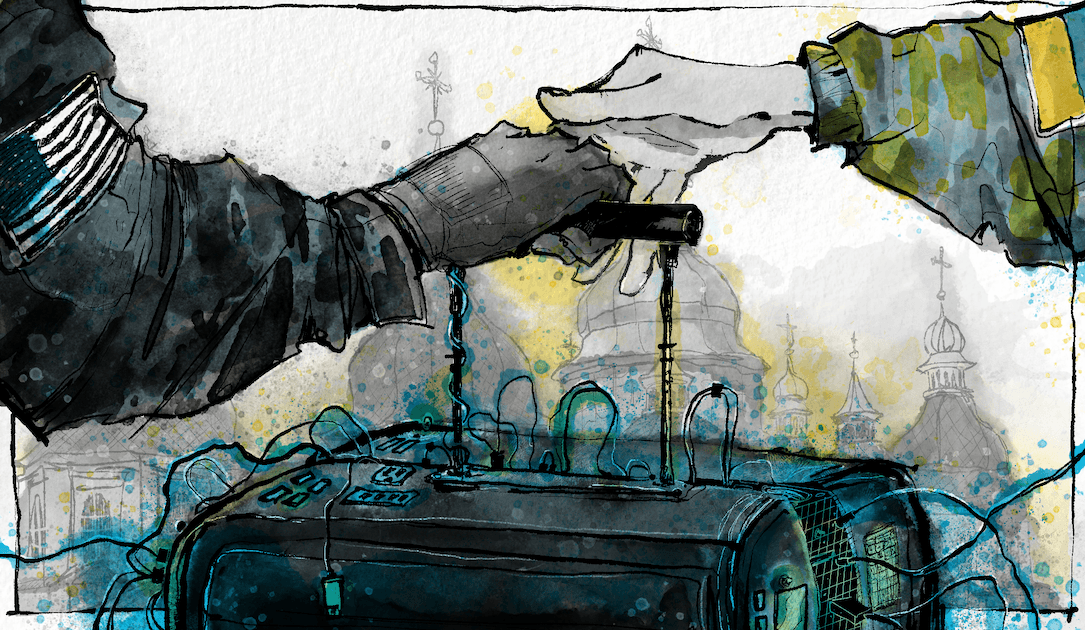

| 2023-10-18 12:30:00 | Exclusif: L'Ukraine dit que la mission conjointe avec les cyberattaques de Moscou \\ a déraillé Exclusive: Ukraine says joint mission with US derailed Moscow\\'s cyberattacks (lien direct) |

Un mercredi après-midi fin septembre, le chef de la cyber-division du service de renseignement de l'Ukraine \\, Illia Vitiuk, s'est assis pour discuter de quelque chose que l'Ukraine avait auparavant gardé près du gilet - en particulier à quel point une exploitation conjointe de la chasse à l'avant avecL'armée américaine a aidé à entraver les cyberattaques russes au début de

Un mercredi après-midi fin septembre, le chef de la cyber-division du service de renseignement de l'Ukraine \\, Illia Vitiuk, s'est assis pour discuter de quelque chose que l'Ukraine avait auparavant gardé près du gilet - en particulier à quel point une exploitation conjointe de la chasse à l'avant avecL'armée américaine a aidé à entraver les cyberattaques russes au début de

On a Wednesday afternoon in late September, the head of the cyber division of Ukraine\'s intelligence service, Illia Vitiuk, sat down to discuss something that Ukraine had previously kept close to the vest - specifically how much a joint hunt forward operation with the U.S. military helped hobble Russian cyberattacks at the outset of

On a Wednesday afternoon in late September, the head of the cyber division of Ukraine\'s intelligence service, Illia Vitiuk, sat down to discuss something that Ukraine had previously kept close to the vest - specifically how much a joint hunt forward operation with the U.S. military helped hobble Russian cyberattacks at the outset of |

General Information | ★★ | ||

| 2023-10-18 12:29:24 | Cyber moi/s - La gestion des réseaux sociaux (lien direct) | Le cybermoi/s c'est l'occasion de sensibiliser le public aux pratiques du numérique. Alors que la thématique de cette année porte sur la cyber responsabilité. ESET dispense ses conseils à destination des enfants et parents pour un meilleur usage des réseaux sociaux. - Points de Vue | General Information | ★★ | ||

| 2023-10-17 10:00:09 | Gestion du risque cyber : pourquoi il faut outiller (lien direct) | Impossible d'assurer sa cybersécurité, mais aussi sa conformité sans une solution de gestion de risque solide. La réglementation évoluant, ces plateformes de gestion du risque cyber vont devenir indispensables pour un nombre croissant d'entreprises. | General Information | ★★★ | ||

| 2023-10-17 07:11:10 | Intel Q&A partagé: Tout ce que la fusion Cisco-Splunk nous dit de la montée de Siems SHARED INTEL Q&A: Everything the Cisco-Splunk merger tells us about the rise of SIEMs (lien direct) |

cisco \\ 's Déménagement récent Pour acquérir SIEM Falwart Splunk pour un cool de 28 milliards de dollars s'aligne sur l'urgence croissante entre les entreprises de tous les secteurs pour mieux protéger les données & # 8212;Même si les cybermenaces intensifient et perturbent les progrès de l'IA, ajoutent A & # 8230; (plus…)

Cisco\'s recent move to acquire SIEM stalwart Splunk for a cool $28 billion aligns with the rising urgency among companies in all sectors to better protect data — even as cyber threats intensify and disruptive advancements in AI add a … (more…) |

General Information | ★★ | ||

| 2023-10-16 23:30:00 | Dr. Nacira Salvan, CEFCYS, Fondatrice et Présidente, et Docteure en Informatique : Mon message pour motiver les femmes vers les métiers de la Cybersécurité, c\'est OSEZ et soyez passionnées ! (lien direct) | Dr. Nacira Salvan, CEFCYS, Fondatrice et Présidente, et Docteure en Informatique : Mon message pour motiver les femmes vers les métiers de la Cybersécurité, c'est OSEZ et soyez passionnées ! Baka Diop, Bluepinksecurity, Gérante, Entrepreneure : L'intuition aide aussi à détecter les failles. Je conseille aux femmes d'oser venir dans la Cybersécurité, et d'échanger avec les autres au sein d'associations comme le CEFCYS. Sylvie Blondel, Global Stormshield, Directrice des Ressources Humaines : Il est passionnant de travailler dans ce domaine de la Cybersécurité. - Interviews / affiche | General Information | ★ |

To see everything:

Our RSS (filtrered)